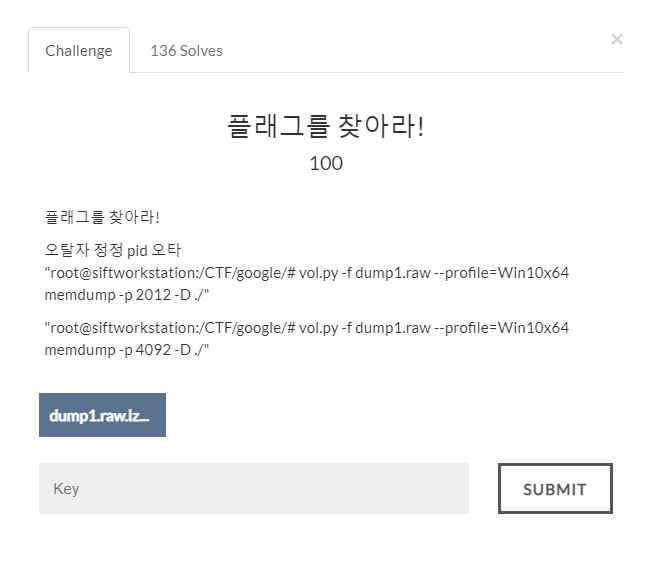

증거파일로 제시한건 raw확장자의 메모리 덤프파일이다. 메모리분석툴인 volatility를 활용해서 분석예정이긴 한데, 위에 사용할 명령어가 둘다 써있다. 일단 profile을 64bit의 WIN10으로 보고 메모리덤프를 떠서 2012와 4092번의 프로세스를 덤프뜨란다고한다. 한번해보자

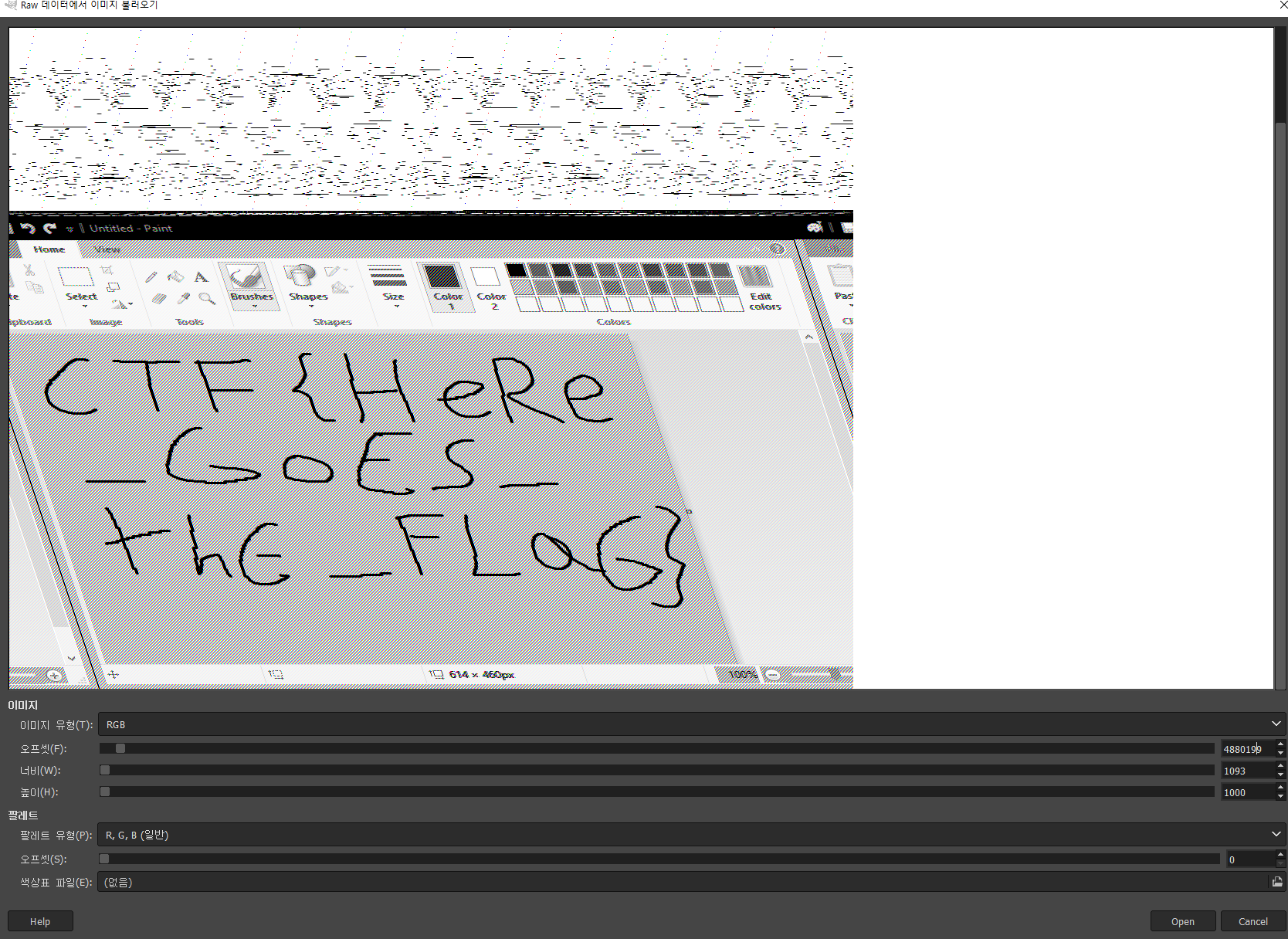

필자는 volatility 3을 활용하였기에 memdump를 쓰지 않았다. 어영부영 뜨고 나면 메모장프로세스 한개와 그림판 프로세스가 나온다. 그림판 프로세스를 또다시 memmap 플러그인으로 dump 뜬다음 나온값을 gimp로 열어서 offset를 찾아주었다.(사실 필자는 검색으로 다른 이들의 해설을 보았는데, 아무리 생각해 봐도 메모장 프로세스에서 적당한 높이 / 너비 / 오프셋을 찾을 수 있을거 같은데, 모르겠다... 해설이 조금 더 완벽해 지면 오도록 하겠다.

'WarGame > DigitalForensic with CTF' 카테고리의 다른 글

| [DigitalForensic] with CTF Find Key(moon)… (0) | 2022.10.06 |

|---|---|

| [DigitalForensic] with CTF Find Key(butterfly)… (0) | 2022.10.06 |

| [DigitalForensic] with CTF 우리는 이 파일에 플래그를… (0) | 2022.10.06 |

| [DigitalForensic] with CTF 사진 속에서 빨간색이… (0) | 2022.10.06 |

| [DigitalForensic] with CTF 저는 플래그를 이 파일에… (0) | 2022.10.06 |