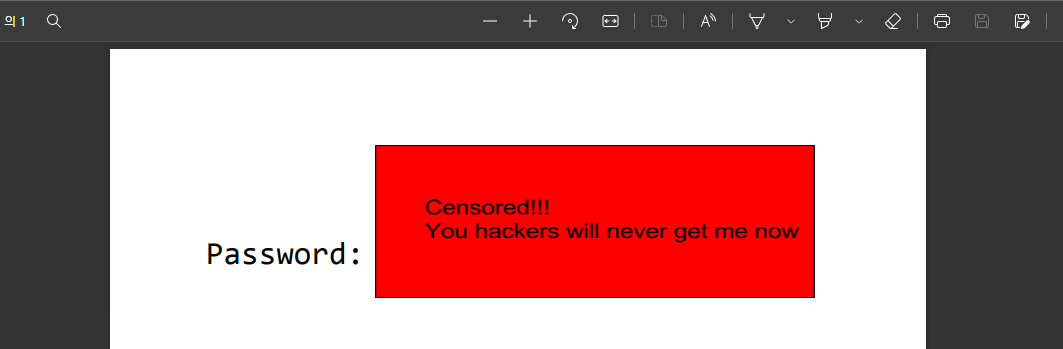

파일을 다운로드 받으면 다음과 같은 문서를 확인할 수 있다.

우선 Hint1이 docx를 비교하는 것이니 docx의 파일을 ZIP확장자로 변환하여 압축해제 해보았다.

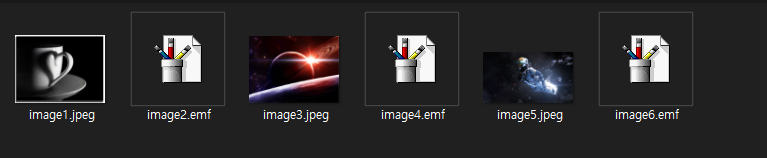

media에 가보면 파일에 포함된 사진/영상/음악 등 멀티미디어파일들을 확인할 수 있다.

이중에서 근데 우리 문서에 사진은 5개이다. 즉 하나가 이상한 파일인건데.. images6.emf를 검사해보면 열수없는 파일이라는 alert가 발생한다.

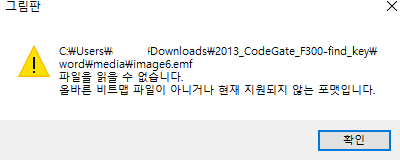

HXD로 열어보면 docx의 파일 시그니처를 가지는 것을 확인할 수 있다.

docx로 열어보면 2013이라는 붉은 문자를 확인할 수 있지만 이는 KEY가 아니다.

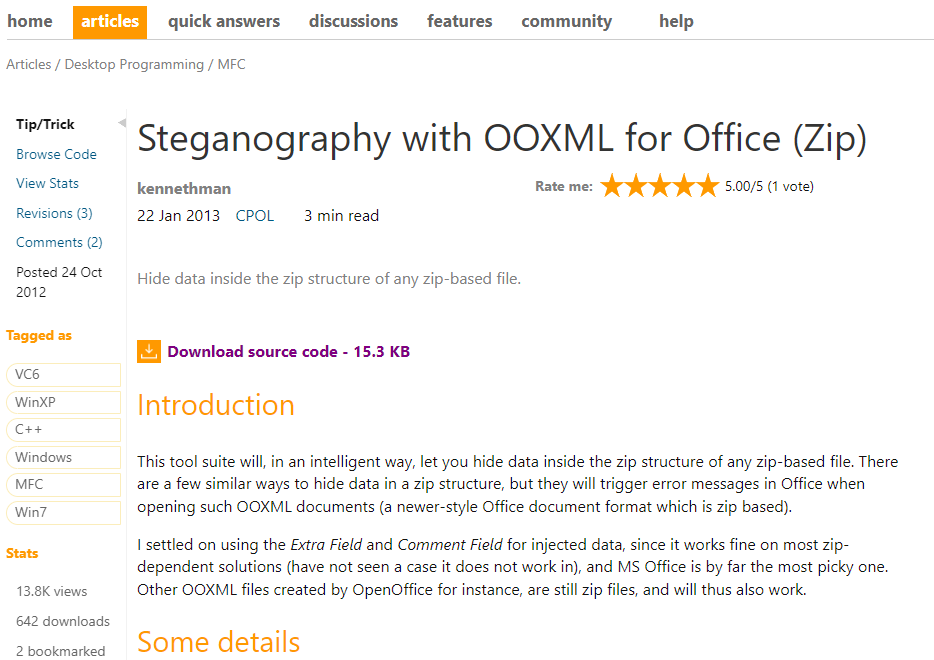

두번째 힌트를 사용할 때가 된거 같다. 무엇인가 헤드필드일거 같은 EXTRA_ENTRY_FIELD와 docx를 같이 구글에 검색하면 다음과 같은 게시글을 찾을 수 있다.

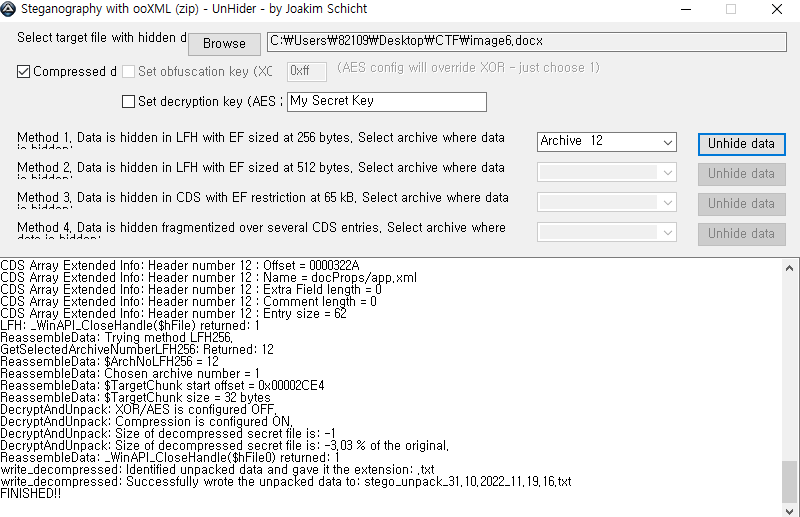

OOXML steganography을 수행하는 툴이 있다. 이를 활용하여 암호파일을 추출해보자

UNHIDE를 수행하였으나, 별다른 소득은 없었다.

프로그램 설정에 AES KEY를 설정할 수 있는 Field가 있다. 아까 얻은 문자열인 2013을 KEY로 활용하여 Decrypt해보자

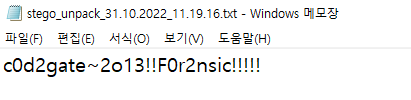

위와 같은 KEY를 얻을 수 있었다.

'WarGame > DigitalForensic with CTF' 카테고리의 다른 글

| [DigitalForensic] with CTF google (0) | 2022.10.31 |

|---|---|

| [DigitalForensic] with CTF Emma Watson… (0) | 2022.10.31 |

| [DigitalForensic] with CTF 주어진 파일들을 (0) | 2022.10.19 |

| [DigitalForensic] with CTF pdf파일 암호를 잊어 (0) | 2022.10.19 |

| [DigitalForensic] with CTF e_e (0) | 2022.10.19 |