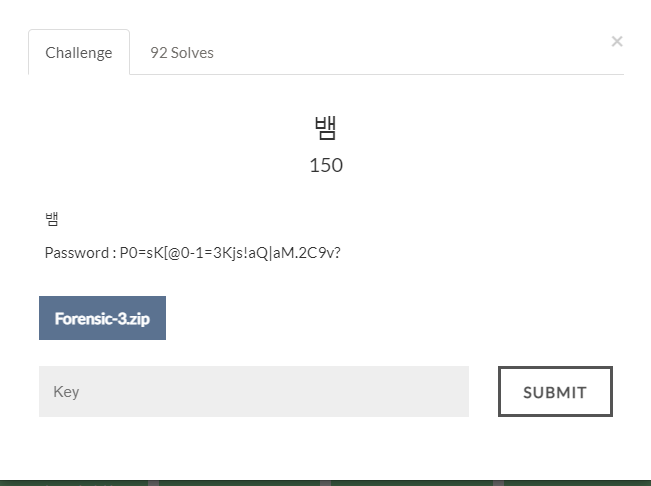

자료로 올라간 Forensic-3.zip을 열어보면 다음과 같은 mp3파일을 얻을 수 있다.

정상적인 재생을 불가하며, HxD로 열어보면 Hex값을 문자열로 입력한 느낌의 파일인것을 알 수 있다.

Python으로 3A라는 바이트를 지우고 텍스트로 옮겨보니 다음과 같은 base64 인코팅 문자열을 얻을 수 있었다.

디코딩을 2~3번정도 하니 다음과 같은 문자열을 얻을 수 있었다.

#!/hfe/ova/clguba sebz fgevat vzcbeg znxrgenaf xb = "nvbhHa" pbx = "@195hA"

xbpbxvy = znxrgenaf(xb, pbx)

fghe ="\0k54\0k68\0k65\0k20\0k46\0k4p\0k41\0k47\0k20\0k2q\0k3r\0k20\0k6o\0k55\0k61\0k35\0k41\0k54\0k75\0k48\0k61\0k6r\0k79\0k41\0k6r\0k39\0k33\0k53\0k61";

cevag fghe.genafyngr(xbpbxvy);시작부분에 #!으로 시작을 하는것을 보니 #!/usr로 시작하는 스크립트, 리눅스나 유닉스에서 작성된거 같다. 특수문자가 그대로 인것을 보아하니 CEASER암호라는 판단이 들었다. 다음과 같은 사이트에서 해석을 수행했다.

Caesar cipher: Encode and decode online

Method in which each letter in the plaintext is replaced by a letter some fixed number of positions down the alphabet. The method is named after Julius Caesar, who used it in his private correspondence.

cryptii.com

다행이 잘 해석되었다. 해당코드를 run해주자.

출력된 값을 문자열로 변환시켜주었다.

'WarGame > DigitalForensic with CTF' 카테고리의 다른 글

| [DigitalForensic] with CTF 우리는 grayD의 49개 음영을 가지고 있습니다. (0) | 2022.10.13 |

|---|---|

| [DigitalForensic] with CTF basisSixtyFour… (0) | 2022.10.13 |

| [DigitalForensic] with CTF Hash… (0) | 2022.10.13 |

| [DigitalForensic] with CTF 모두 비밀번호를 txt파일… (0) | 2022.10.09 |

| [DigitalForensic] with CTF DOS 모드에서는… (0) | 2022.10.09 |