문제

"Unpack을 한 후 Serial을 찾으시오. 정답인증은 OEP + Serial"

해결

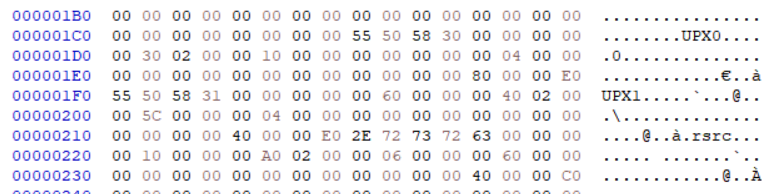

PE파일을 hxd로 까보자

UPX문자열이 Section에 보이는것으로 UPX Packing되어있다는 걸 알 수 있다. UNPACK방법은 지난포스팅에도 올려두었으니 참고하자

2021.09.05 - [WarGame/CodeEngn] - [CodeEngn] 코드엔진 - Basic RCE 5 -

[CodeEngn] 코드엔진 - Basic RCE 5 -

문제 "이 프로그램의 등록키는 무엇인가" 해결 5번째문제에 왔다. 아직까지 문제가 7z압축에 exe들어있는 형태가 변하지는 않았다. 으흠; 위에 Unregistered는 Editable하지 않다. 아래 등록키를 crack하

tutoreducto.tistory.com

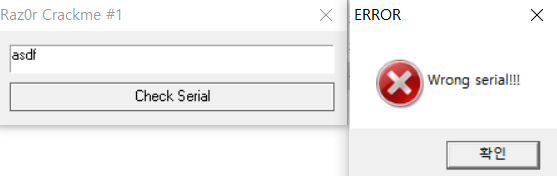

UNPACK을 한 PE를 우선 실행시켜보자

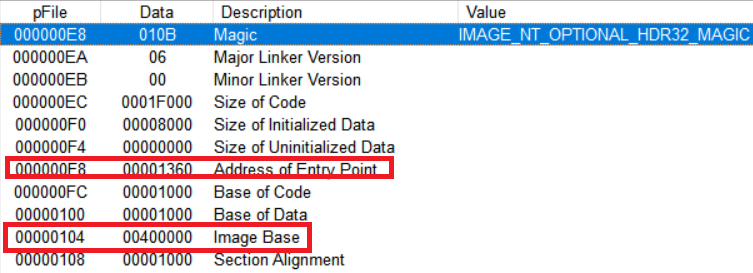

파일자체는 단순해 보인다. OEP를 찾기위해서 PEVIEW로 IMAGE_OPTIONAL_HEADER의 ImageBase와 Address Of Entry:

Point를 보자

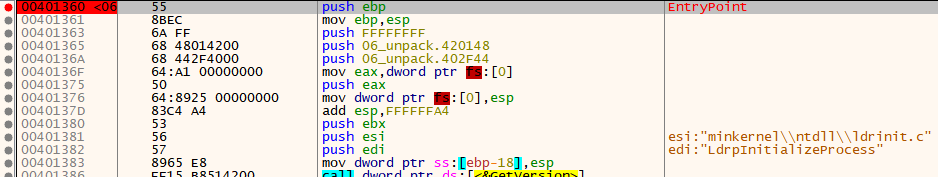

그렇다. 상식적으로는 Image_base + Address of Entry Point로 0x00401360이 될텐데, 디버거를 켜보자

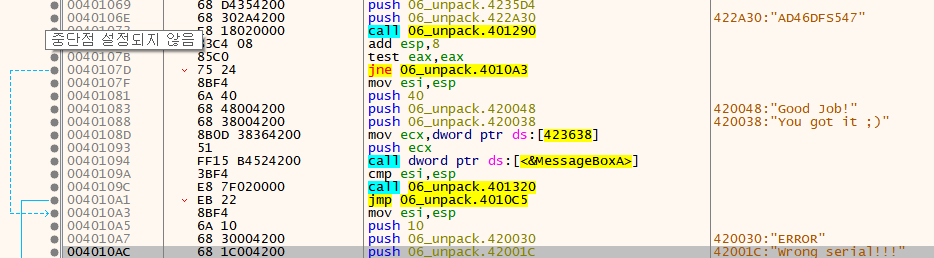

나이스 이제 Key를 찾아보자. MessageBoxA의 문자열 Wrong serial!!!을 참조하자

0x00422A30의 "AD46DFS547"을 발견할 수 있다. KEY형식에 따라 정답은 00401360AD46DFS547 이다.

UPX언패킹 방법을 기억은 하는데 가물가물하다. 정보보안이론카테고리에 언패킹방법을 따로 올려두어야 할 듯하다.

'WarGame > CodeEngn' 카테고리의 다른 글

| [CodeEngn] 코드엔진 - Basic RCE 8 - (0) | 2021.09.05 |

|---|---|

| [CodeEngn] 코드엔진 - Basic RCE 7 - (0) | 2021.09.05 |

| [CodeEngn] 코드엔진 - Basic RCE 5 - (0) | 2021.09.05 |

| [CodeEngn] 코드엔진 - Basic RCE 4 - (0) | 2021.09.04 |

| [CodeEngn] 코드엔진 - Basic RCE 3 - (0) | 2021.09.04 |