Old-03 Domain & Tool

- 구분 : SQL Injection

- 문제풀이에 사용된 도구

- Chrome 103.0.5060.66 관리도구[F12]

Old-03 Question & Answer

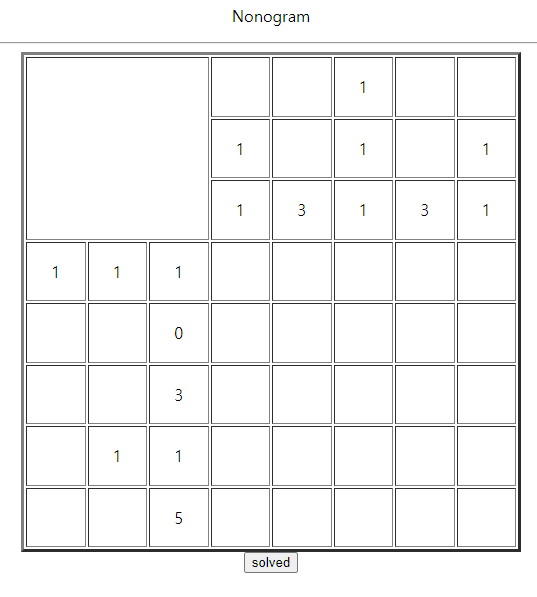

들어가면 네모네모 로직이 나온다. 이걸 풀면 문제가 풀린다니!! 이런 혜자 문제가 어디있나!!

solved를 누르자. 필자는 가장 어려운 문제를 푼기분이다.

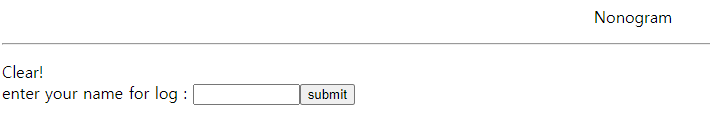

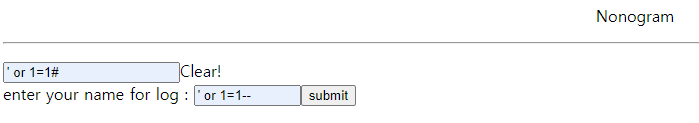

Clear라는 이름과 함께 이름을 입력하도록 하고 있다. 아무이름이나 입력해보자

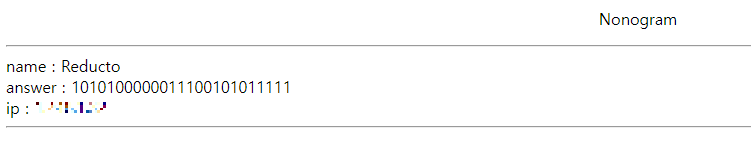

다음과 같은 결과가 나온다. 한번뒤로가서 다시 제출해보자

오호라 일단 데이터베이스를 활용하고 있는거 같다. 여기까지오면서 신기했던건 <script>태그를 활용해서 이렇게 된것으로, index.php한페이지에서 네모네모로직 페이지 -> 이름입력 페이지 -> 결과페이지가 구성되었다는 점이다. 데이터베이스를 사용한다는 점에서 SQL Injection에 취약할 법도 한데, 이름을 입력하는 곳밖에 form을 입력할 수 밖에 없다. POST로 날아가는 PayLoad에도 물론 해도되지만 조금만 쉬운길로 가보자. 바로 이름을 입력하는 페이지이다.

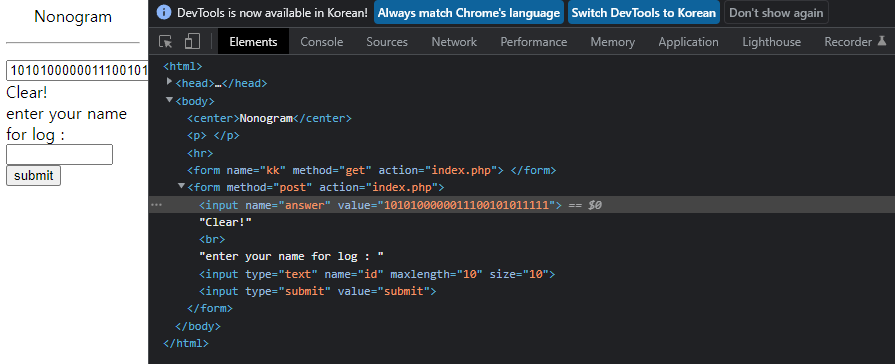

사실 이 두번째 Page의 소스는 answer라는 input값을 hidden으로 지정하고 있다. 즉 우리가 입력할 sql injection 공격 부분이 한군데 더있는것이다.

이곳에서 type hidden 태그를 벗겨보자 input 태그가 하나 더 나온것을 확인할 수 있다.

자 SQL Injection을 시도해보자

'WarGame > Webhacking.kr' 카테고리의 다른 글

| [Webhacking.kr] old-06 Answer (0) | 2022.07.10 |

|---|---|

| [Webhacking.kr] old-05 Answer (0) | 2022.07.10 |

| [Webhacking.kr] old-04 Answer (0) | 2022.07.08 |

| [Webhacking.kr] old-02 Answer (0) | 2022.07.07 |

| [Webhacking.kr] 서문 & old-01 Answer (0) | 2022.07.05 |